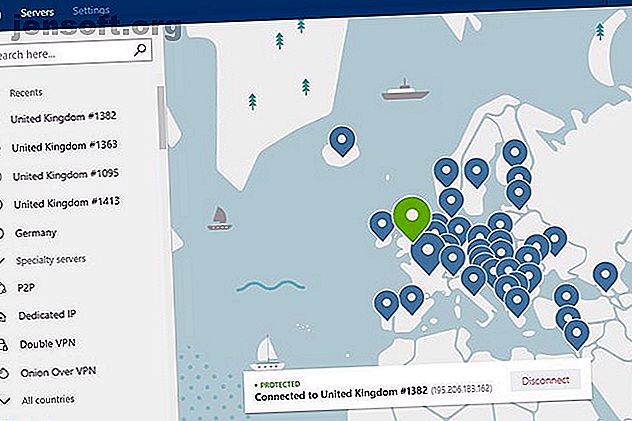

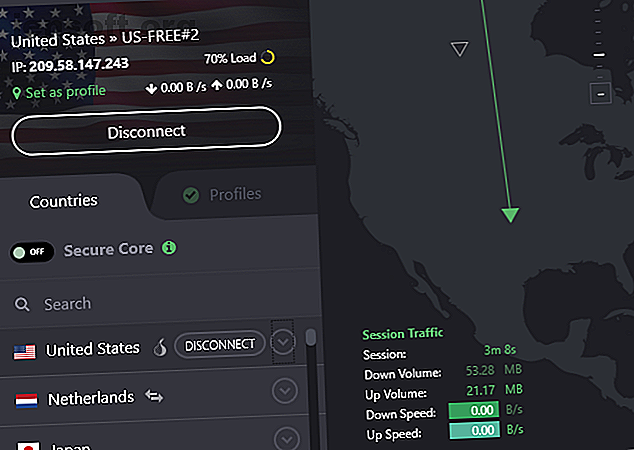

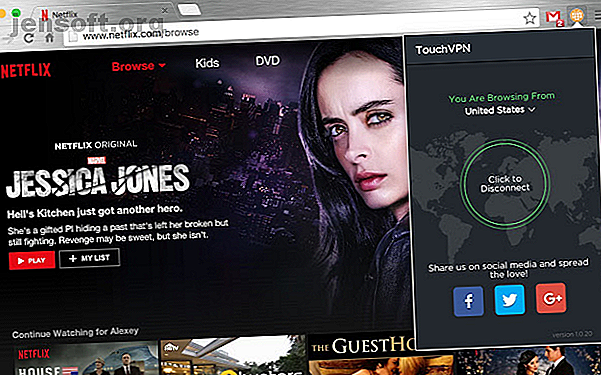

8 servizi VPN totalmente gratuiti per proteggere la tua privacy

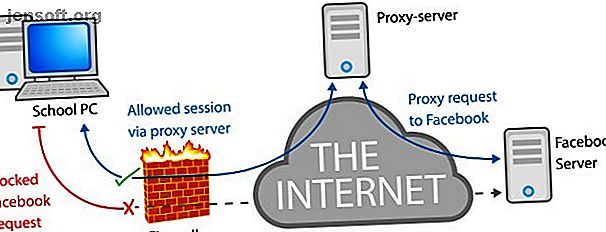

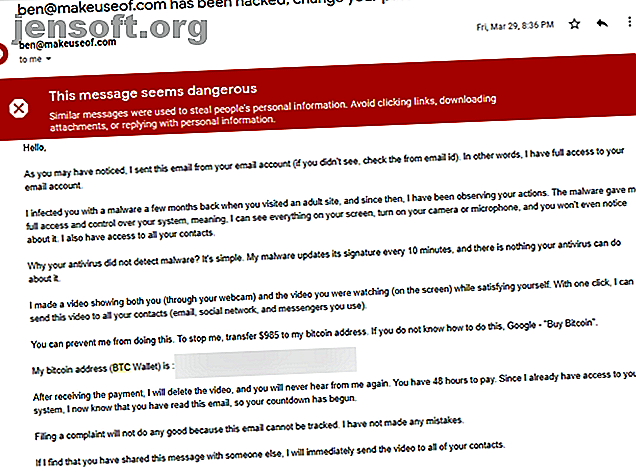

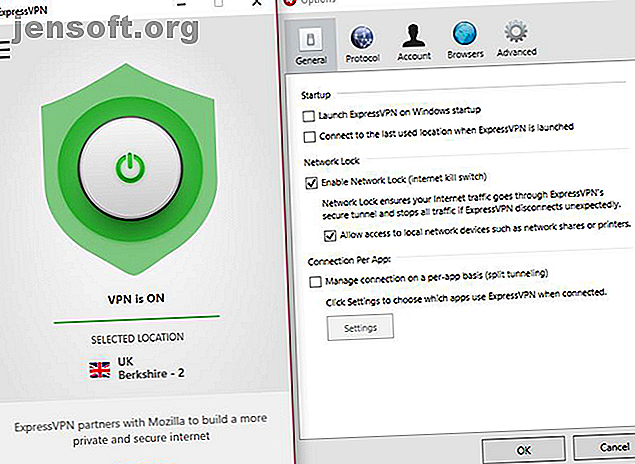

Annuncio pubblicitario Mentre le VPN illimitate gratuite per Windows sono truffe, ci sono una serie di VPN gratuite a dati limitati che in realtà non costano nulla. Questo articolo elenca il meglio. Proteggi la tua casella di posta con il nostro corso gratuito di sicurezza della posta elettronica! Questo ti iscriverà alla nostra newsletter Inserisci la tua e-mail di sblocco Leggi la nostra politica sulla privacy Tuttavia, le VPN gratuite spesso non rimangono per sempre.