2 modi in cui la tua carta SIM può essere compromessa (e come proteggerla)

Annuncio pubblicitario

Probabilmente sai che il sistema operativo del tuo smartphone deve essere aggiornato regolarmente per proteggere dalle vulnerabilità della sicurezza. Ma la tua scheda SIM può anche essere una fonte di vulnerabilità di sicurezza. Qui ti mostreremo alcuni modi in cui gli hacker possono utilizzare le carte SIM per accedere ai dispositivi e consigli su come proteggere la tua carta SIM.

1. Simjacker

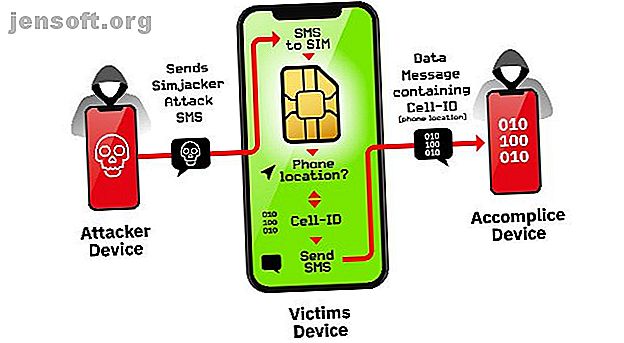

Nel settembre 2019, i ricercatori di sicurezza di AdaptiveMobile Security hanno annunciato di aver scoperto una nuova vulnerabilità di sicurezza che hanno chiamato Simjacker. Questo attacco complesso prende di mira le carte SIM. Lo fa inviando un pezzo di codice simile a spyware a un dispositivo di destinazione utilizzando un messaggio SMS.

Se il target apre il messaggio, gli hacker possono utilizzare il codice per sorvegliarli spiando le loro chiamate e i loro messaggi e persino monitorandone la posizione.

La vulnerabilità funziona utilizzando un software chiamato Browser, che fa parte del SIM Application Toolkit (STK) che molti operatori telefonici utilizzano sulle loro carte SIM. SIMalliance Toolbox Browser è un modo per accedere a Internet, essenzialmente un browser Web di base, che consente ai fornitori di servizi di interagire con applicazioni Web come la posta elettronica.

Tuttavia, ora che la maggior parte delle persone utilizza un browser come Chrome o Firefox sul proprio dispositivo, il browser viene utilizzato raramente. Il software è comunque installato su un gran numero di dispositivi, rendendoli vulnerabili all'attacco di Simjacker.

I ricercatori ritengono che questo attacco sia stato utilizzato in più paesi negli ultimi due anni, specificando che il protocollo è "utilizzato dagli operatori mobili in almeno 30 paesi la cui popolazione cumulativa ammonta a oltre un miliardo di persone", principalmente in il Medio Oriente, l'Asia, il Nord Africa e l'Europa orientale.

Ritengono inoltre che l'exploit sia stato sviluppato e utilizzato da una specifica società privata, che sta lavorando con vari governi per monitorare determinate persone. Attualmente, tra 100 e 150 persone vengono prese di mira da questo attacco al giorno.

Poiché l'attacco funziona su schede SIM, tutti i tipi di telefoni sono vulnerabili, inclusi iPhone e dispositivi Android, e funziona anche su schede SIM incorporate (eSIM).

2. Scambio di schede SIM

Un altro problema di sicurezza della scheda SIM di cui potresti aver sentito parlare è lo scambio di schede SIM Che cos'è lo scambio di schede SIM? 5 consigli per proteggersi da questa truffa Che cos'è lo scambio di schede SIM? 5 consigli per proteggersi da questa truffa Con l'aumento dell'accesso all'account mobile e 2FA per la sicurezza, lo scambio di carte SIM è un rischio crescente per la sicurezza. Ecco come fermarlo. Leggi di più . Gli hacker hanno utilizzato una variante di questa tecnica per rilevare l'account Twitter personale di Jack Dorsey, CEO di Twitter, nell'agosto 2019. Questo evento ha aumentato la consapevolezza di come questi attacchi possano essere distruttivi. La tecnica relativamente semplice utilizza l'inganno e l'ingegneria umana piuttosto che le vulnerabilità tecniche.

Per eseguire uno scambio di carte SIM, un hacker chiamerà prima il tuo gestore telefonico. Faranno finta di essere te e chiederanno una carta SIM sostitutiva. Diranno che vogliono passare a un nuovo dispositivo e quindi hanno bisogno di una nuova SIM. Se hanno esito positivo, il gestore telefonico invierà loro la SIM.

Quindi possono rubare il tuo numero di telefono e collegarlo al proprio dispositivo.

Questo ha due effetti. Innanzitutto, la tua vera SIM card verrà disattivata dal tuo provider e smetterà di funzionare. In secondo luogo, l'hacker ora ha il controllo su chiamate telefoniche, messaggi e richieste di autenticazione a due fattori inviate al tuo numero di telefono. Ciò significa che potrebbero disporre di informazioni sufficienti per accedere a conti bancari, e-mail e altro.

E potrebbero anche essere in grado di bloccarti da altri account.

È difficile proteggere lo scambio di schede SIM. Questo perché gli hacker possono convincere un agente dell'assistenza clienti che sono tu. Una volta che hanno la tua SIM, hanno il controllo del tuo numero di telefono. E potresti anche non sapere di essere un bersaglio fino a quando non è troppo tardi.

Come proteggere la scheda SIM

Se vuoi proteggere la tua carta SIM da attacchi come questi, ci sono alcuni passaggi che puoi intraprendere.

Proteggiti dagli attacchi socialmente ingegnerizzati

Per proteggerti dagli scambi di carte SIM, dovresti rendere difficile per gli hacker trovare informazioni su di te. Gli hacker useranno i dati che trovano su di te online, come nomi di amici e familiari o il tuo indirizzo. Queste informazioni renderanno più semplice convincere un agente dell'assistenza clienti che sei tu.

Prova a bloccare queste informazioni impostando il tuo profilo Facebook su solo amici e limitando le informazioni pubbliche che condividi su altri siti. Inoltre, ricorda di eliminare i vecchi account che non usi più per impedire che siano bersaglio di un hack.

Un altro modo per proteggersi dagli scambi di carte SIM è fare attenzione al phishing. Gli hacker possono provare a phishing per ottenere ulteriori informazioni che possono utilizzare per copiare la SIM. Cerca e-mail o pagine di accesso sospette. Fai attenzione a dove inserisci i dettagli di accesso per qualsiasi account che utilizzi.

Infine, considera quali metodi di autenticazione a due fattori Pro e contro di tipi e metodi di autenticazione a due fattori Pro e contro di tipi e metodi di autenticazione a due fattori I metodi di autenticazione a due fattori non sono creati uguali. Alcuni sono chiaramente più sicuri e più sicuri. Ecco uno sguardo ai metodi più comuni e quali soddisfano meglio le tue esigenze individuali. Leggi di più che usi. Alcuni servizi di autenticazione a due fattori invieranno un messaggio SMS al dispositivo con un codice di autenticazione. Ciò significa che se la tua SIM è compromessa, gli hacker possono accedere ai tuoi account anche se hai l'autenticazione a due fattori.

Utilizzare invece un altro metodo di autenticazione come l'app di autenticazione di Google. In questo modo l'autenticazione è legata al tuo dispositivo, non al tuo numero di telefono, il che lo rende più sicuro contro gli scambi di carte SIM.

Imposta un blocco della carta SIM

Per proteggerti dagli attacchi SIM, dovresti anche impostare alcune protezioni sulla tua carta SIM. La misura di sicurezza più importante che puoi implementare è aggiungere un codice PIN alla tua carta SIM. In questo modo, se qualcuno desidera apportare modifiche alla scheda SIM, ha bisogno del codice PIN.

Prima di impostare un blocco della carta SIM, è necessario assicurarsi di conoscere il codice PIN fornito dal proprio gestore di rete. Per configurarlo, su un dispositivo Android vai su Impostazioni> Blocca schermo e sicurezza> Altre impostazioni di sicurezza> Configura blocco SIM . Quindi è possibile abilitare il dispositivo di scorrimento per bloccare la carta SIM .

Su un iPhone, vai su Impostazioni> Cellulare> PIN SIM . Su un iPad, vai su Impostazioni> Dati mobili> PIN SIM . Quindi inserire il PIN esistente per confermare e il blocco SIM verrà attivato.

Per ulteriori consigli e istruzioni sulla configurazione di un PIN SIM, consultare il nostro articolo su come crittografare e impostare un blocco della carta SIM su qualsiasi dispositivo mobile Come crittografare e impostare un blocco della carta SIM su qualsiasi dispositivo mobile Come crittografare e impostare una carta SIM Blocco su qualsiasi dispositivo mobile Crittografate i dati sul vostro smartphone? In caso contrario, rischi di rubare i tuoi dati nel momento in cui perdi il dispositivo. Crittografare i tuoi dati è facile; tutto ciò che serve è il software giusto. Leggi di più .

Altri suggerimenti per la sicurezza

Come sempre, dovresti usare password complesse generate individualmente. Non riutilizzare le vecchie password o utilizzare la stessa password su più account.

Inoltre, assicurati che le tue risposte alle domande sul recupero della password non siano pubblicamente disponibili, come il nome da nubile di tua madre.

Proteggi il tuo dispositivo dagli attacchi SIM

Gli attacchi ai dispositivi mobili stanno diventando sempre più sofisticati. Simjacker e SIM swap attaccano entrambe le schede SIM di destinazione, ma lo fanno in diversi modi. Simjacker è un attacco tecnico che sfrutta le vulnerabilità del software utilizzato dalle compagnie telefoniche. Gli attacchi di scambio SIM utilizzano il social engineering per ottenere una copia della scheda SIM.

Esistono protezioni contro questi tipi di attacchi, come tenere nascoste le tue informazioni personali e impostare un blocco della carta SIM.

Detto questo, i telefoni stanno diventando più sicuri di prima. Per sapere perché, consulta il nostro articolo sui motivi per cui gli smartphone sono più sicuri dei telefoni stupidi 5 motivi per cui gli smartphone sono più sicuri dei telefoni stupidi 5 motivi per cui gli smartphone sono più sicuri dei telefoni stupidi Pensi che un telefono stupido possa rendere la tua vita più sicura? Pensa di nuovo. Ecco cinque modi in cui uno smartphone è più sicuro di un telefono stupido. Leggi di più .

Scopri di più su: eSIM, Sim Card, Smartphone Security.