6 modi per stare al sicuro dai nodi di uscita Tor compromessi

Annuncio pubblicitario

Tor è uno degli strumenti più potenti per proteggere la tua privacy su Internet. Ma, come si è visto negli ultimi anni, il potere di Tor ha dei limiti. Oggi vedremo come funziona Tor, cosa fa e cosa non fa e come rimanere al sicuro durante l'utilizzo.

Continua a leggere per scoprire come proteggerti da nodi di uscita Tor o cattivi.

Tor in breve: che cos'è Tor?

Tor funziona così: quando invii un messaggio tramite Tor, questo viene inviato su una rotta casuale attraverso la rete Tor. Lo fa usando una tecnologia nota come "instradamento delle cipolle". L'instradamento delle cipolle è un po 'come inviare un messaggio sigillato in una serie di buste, ognuna protetta da un lucchetto.

Ciascun nodo della rete decodifica il messaggio aprendo la busta più esterna per leggere la destinazione successiva, quindi inviare le buste interne ancora sigillate (crittografate) all'indirizzo successivo.

Di conseguenza, nessun singolo nodo di rete Tor può vedere più di un singolo collegamento nella catena e il percorso del messaggio diventa estremamente difficile da tracciare.

Alla fine, però, il messaggio deve finire da qualche parte. Se sta andando a un "servizio nascosto Tor", i tuoi dati rimangono all'interno della rete Tor. Un servizio nascosto Tor è un server con una connessione diretta alla rete Tor e senza una connessione a Internet normale (a volte indicato come clearnet).

Ma se stai usando Tor Browser e la rete Tor come proxy della clearnet, diventa un po 'più complicato. Il tuo traffico deve passare attraverso un "nodo di uscita". Un nodo di uscita è un tipo speciale di nodo Tor che reimposta il traffico Internet lungo il clearnet.

Mentre la maggior parte dei nodi di uscita Tor va bene, alcuni presentano un problema. Il tuo traffico Internet è vulnerabile allo snooping da un nodo di uscita. Ma è importante notare che è lontano da tutti loro. Quanto è grave il problema? È possibile evitare nodi di uscita dannosi?

Come catturare i nodi di uscita Tor Tor

Un ricercatore di sicurezza svedese, usando il nome "Chloe", ha sviluppato una tecnica che inganna i nodi di uscita Tor corrotti rivelandosi [collegamento Internet Archive; il blog originale non è più attivo]. La tecnica è nota come honeypot ed ecco come funziona.

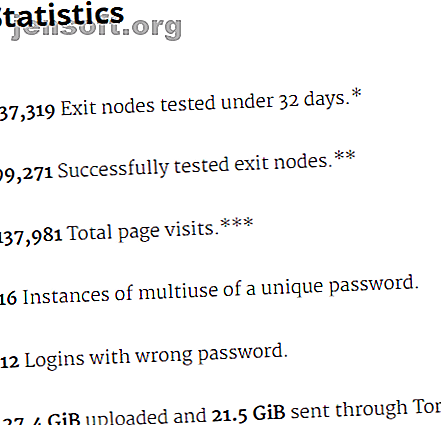

Innanzitutto, Chloe ha creato un sito Web utilizzando un nome di dominio e un web design dall'aspetto legittimo per fungere da honeypot. Per il test specifico, Chloe ha creato un dominio simile a un commerciante di Bitcoin. Quindi, Chloe ha scaricato un elenco di tutti i nodi di uscita Tor attivi in quel momento, ha effettuato l'accesso a Tor e ha utilizzato a sua volta ciascun nodo di uscita Tor per accedere al sito.

Per mantenere puliti i risultati, ha utilizzato un account univoco per ciascun nodo di uscita in questione (circa 1.400 al momento della ricerca).

Quindi, Chloe si sedette e aspettò un mese. Tutti i nodi di uscita che tentavano di rubare le credenziali di accesso dal traffico Tor esistente vedevano i dettagli di accesso univoci, rubavano nome utente e password e tentavano di usarli. Il sito mercantile Bitcoin honeypot noterebbe i tentativi di accesso e prendere nota.

Poiché ogni combinazione di nome utente e password era unica per ciascun nodo di uscita, Chloe ha scoperto rapidamente diversi nodi di uscita Tor dannosi.

Dei 1.400 nodi, 16 hanno tentato di rubare le credenziali di accesso. Non sembra molti, ma anche uno è troppo.

I nodi di uscita Tor sono pericolosi?

L'esperimento honeypot del nodo di uscita Tor di Chloe era illuminante. Ha illustrato che i nodi di uscita Tor dannosi avranno l'opportunità di utilizzare tutti i dati che possono acquisire.

In questo caso, la ricerca di honeypot stava solo rilevando i nodi di uscita di Tor i cui operatori hanno interesse a rubare rapidamente alcuni Bitcoin. Devi considerare che un criminale più ambizioso probabilmente non si presenterebbe in un honeypot così semplice.

Tuttavia, è una dimostrazione preoccupante del danno che un nodo di uscita Tor dannoso può fare, data l'opportunità.

Nel 2007, il ricercatore di sicurezza Dan Egerstad gestiva cinque nodi di uscita Tor compromessi come esperimento. Egerstad si è rapidamente trovato in possesso dei dettagli di accesso per migliaia di server in tutto il mondo, inclusi server appartenenti alle ambasciate australiana, indiana, iraniana, giapponese e russa. Comprensibilmente, questi vengono forniti con un'enorme quantità di informazioni estremamente sensibili.

Egerstad stima che il 95% del traffico che attraversa i suoi nodi di uscita Tor non fosse crittografato, utilizzando il protocollo HTTP standard, dandogli accesso completo al contenuto.

Dopo aver pubblicato le sue ricerche online, Egerstad è stato fatto irruzione dalla polizia svedese e preso in custodia. Afferma che uno degli agenti di polizia gli ha detto che l'arresto era dovuto alla pressione internazionale che circonda la fuga.

5 modi per evitare nodi di uscita Tor dannosi

Le potenze straniere le cui informazioni sono state compromesse hanno commesso un errore di base; hanno frainteso come funziona Tor e a cosa serve. Il presupposto è che Tor è uno strumento di crittografia end-to-end. Non lo è. Tor anonimizzerà l'origine della tua navigazione e del tuo messaggio, ma non il contenuto.

Se stai usando Tor per navigare su Internet normale, un nodo di uscita può curiosare nella tua sessione di navigazione. Ciò fornisce un potente incentivo per le persone senza scrupoli a impostare nodi di uscita esclusivamente per spionaggio, furto o ricatto.

La buona notizia è che ci sono alcuni semplici trucchi che puoi usare per proteggere la tua privacy e sicurezza mentre usi Tor.

1. Resta sul Darkweb

Il modo più semplice per proteggersi dai nodi di uscita errati è non usarli. Se ti attieni all'utilizzo dei servizi nascosti Tor, puoi mantenere tutte le tue comunicazioni crittografate, senza mai uscire dalla clearnet. Funziona bene quando possibile. Ma non è sempre pratico.

Dato che la rete Tor (a volte indicata come "darkweb") è migliaia di volte più piccola della normale Internet, non troverai sempre quello che stai cercando. Inoltre, se si desidera utilizzare qualsiasi sito di social media (barra Facebook, che gestisce un sito Tor onion Come sfogliare Facebook Over Tor in 5 passaggi Come sfogliare Facebook Over Tor in 5 passaggi Vuoi rimanere sicuro quando si utilizza Facebook? network ha lanciato un indirizzo .onion! Ecco come utilizzare Facebook su Tor. Leggi di più), utilizzerai un nodo di uscita.

2. Utilizzare HTTPS

Un altro modo per rendere Tor più sicuro è utilizzare la crittografia end-to-end. Più siti che mai stanno usando HTTPS per proteggere le tue comunicazioni Google sta rendendo HTTPS il valore predefinito di Chrome Google sta rendendo HTTPS il valore predefinito di Chrome Con oltre la metà di tutti i siti Web ora crittografati, è tempo di pensare a HTTPS come opzione predefinita anziché eccezione. Questo è, almeno, secondo Google. Leggi di più, piuttosto che il vecchio standard HTTP non sicuro. HTTPS è l'impostazione predefinita in Tor, per i siti che la supportano. Si noti inoltre che i siti .onion non utilizzano HTTPS come standard perché la comunicazione all'interno della rete Tor, l'utilizzo dei servizi nascosti Tor è per sua natura crittografata.

Ma se abiliti HTTPS, quando il tuo traffico lascia la rete Tor attraverso un nodo di uscita, mantieni la tua privacy. Dai un'occhiata alla guida interattiva Tor e HTTPS della Electronic Frontier Foundation per capire di più su come HTTPS protegge il tuo traffico Internet.

In ogni caso, se ci si collega a un normale sito Internet tramite Tor Browser, assicurarsi che il pulsante HTTPS sia verde prima di trasmettere qualsiasi informazione sensibile.

3. Utilizzare i servizi anonimi

Il terzo modo in cui puoi migliorare la tua sicurezza Tor è utilizzare siti Web e servizi che non segnalano le tue attività come ovvio. Ciò è più facile a dirsi che a farsi al giorno d'oggi, ma alcune piccole modifiche possono avere un impatto significativo.

Ad esempio, il passaggio dalla ricerca di Google a DuckDuckGo riduce il footprint dei dati tracciabili. Passare a servizi di messaggistica crittografati come Ricochet (che puoi instradare sulla rete Tor) migliora anche il tuo anonimato.

4. Evitare di utilizzare le informazioni personali

Oltre a utilizzare gli strumenti per aumentare il tuo anonimato, dovresti anche evitare di inviare o utilizzare qualsiasi informazione personale su Tor. Usare Tor per la ricerca va bene. Ma se partecipi a forum o interagisci con altri servizi nascosti Tor, non utilizzare alcuna informazione personale identificabile.

5. Evitare accessi, abbonamenti e pagamenti

Dovresti evitare siti e servizi che richiedono l'accesso. Ciò che intendo qui è che l'invio delle tue credenziali di accesso attraverso un nodo di uscita Tor dannoso potrebbe avere conseguenze disastrose. L'honeypot di Chloe ne è un perfetto esempio.

Inoltre, se accedi a un servizio utilizzando Tor, potresti iniziare a utilizzare le informazioni identificative dell'account. Ad esempio, se accedi al tuo normale account Reddit utilizzando Tor, devi considerare se disponi di informazioni identificative già associate ad esso.

Allo stesso modo, il sito cipolla di Facebook è un aumento della sicurezza e della privacy, ma quando accedi e pubblichi utilizzando il tuo account normale, non è nascosto e chiunque può rintracciarlo (anche se non sarebbero in grado di vedere la posizione l'hai inviato da).

Tor non è magico. Se accedi a un account, lascia una traccia.

6. Utilizzare una VPN

Infine, utilizza una VPN. Una rete privata virtuale (VPN) ti protegge dai nodi di uscita dannosi continuando a crittografare i tuoi dati una volta che lasciano la rete Tor. Se i tuoi dati rimangono crittografati, un nodo di uscita dannoso non avrà la possibilità di intercettarli e tentare di capire chi sei.

Due dei provider VPN preferiti di MakeUseOf sono ExpressVPN (i lettori MakeUseOf ottengono uno sconto del 49%) e CyberGhost (i nostri lettori possono risparmiare l'80% con un'iscrizione di tre anni). Entrambi hanno storie lunghe e rispettate di come mantenere i tuoi dati privati quando sono importanti.

Rimanere sicuri durante l'utilizzo di Tor

Tor e, per estensione, il darkweb, non devono essere pericolosi. Se segui i suggerimenti di sicurezza in questo articolo, le tue possibilità di esposizione diminuiranno drasticamente. La cosa fondamentale da ricordare è muoversi lentamente!

Vuoi saperne di più su Tor e sul web oscuro? Iscriviti al corso gratuito di posta elettronica MakeUseOf che esplora come esplorare Internet nascosto: ti terrà al sicuro mentre attraversi un mondo Internet nascosto. Altrimenti, dai un'occhiata alla mia guida dell'utente non ufficiale a Tor per ulteriori suggerimenti e trucchi sulla sicurezza. Navigazione davvero privata: una guida dell'utente non ufficiale a Tor Navigazione davvero privata: una guida dell'utente non ufficiale a Tor Tor fornisce navigazione e messaggistica davvero anonime e non rintracciabili, nonché accesso al cosiddetto "Deep Web". Tor non può essere plausibilmente rotto da nessuna organizzazione del pianeta. Leggi di più .

Scopri di più su: Crittografia, Privacy online, Sorveglianza, Tor Network.